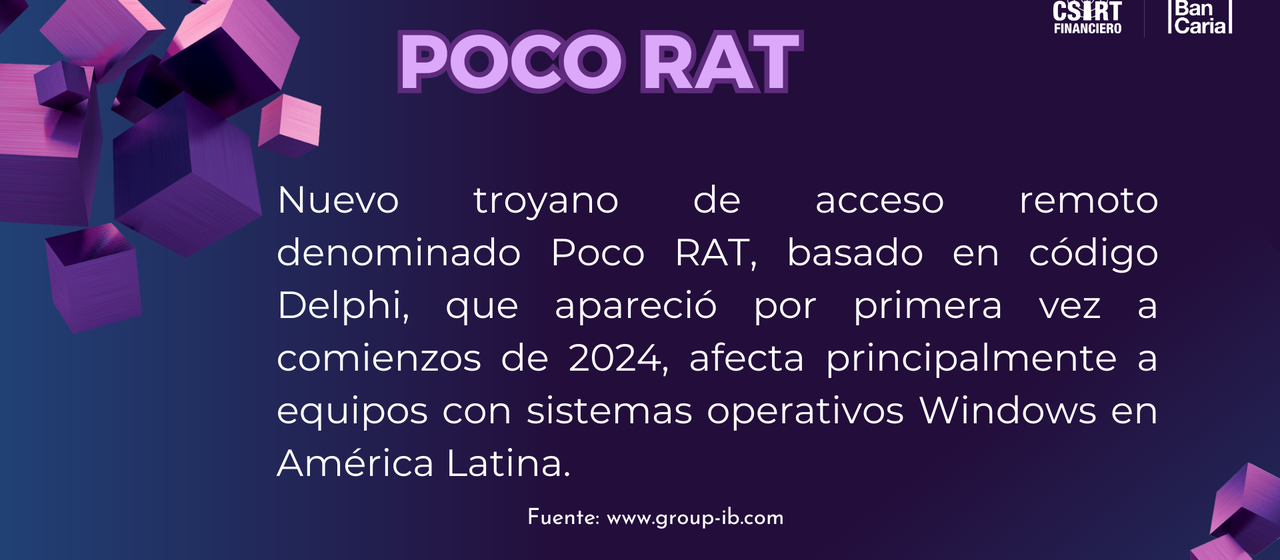

NUEVO TROYANO DE ACCESO REMOTO DENOMINADO POCO RAT

24/09/2024

Descripción:

El nombre de este RAT se debe a que utiliza las bibliotecas POCO C++ de código abierto multiplataforma para agregar funciones de red a aplicaciones de escritorio y dispositivos móviles. La infección de esta amenaza comienza con la distribución de correos tipo phishing, donde los ciberdelincuentes utilizan señuelos con temas financieros para persuadir a los destinatarios a abrir una URL maliciosa alojada en Google Drive, que contiene un archivo comprimido en formato 7-Zip. Otros métodos incluyen el uso de archivos HTML o PDF adjuntos en los correos electrónicos, que también contienen enlaces maliciosos que descargan la carga útil de Poco RAT, permitiéndoles a los ciberdelincuentes eludir las puertas de enlace de correo electrónico seguras (SEG).

Una vez ejecutado, Poco RAT utiliza técnicas de persistencia en los sistemas comprometidos a través de las llaves de registro y se comunica con su servidor de comando y control (C2) para llevar a cabo actividades maliciosas, como la recopilación de información y la descarga de cargas útiles adicionales. Sin embargo, las solicitudes del C2 solo responden a equipos infectados geolocalizados en América Latina.

Vector de infección:

Esta amenaza se distribuye a través de correos electrónicos tipo phishing escritos en español, donde los ciberdelincuentes utilizan señuelos con temas financieros para persuadir a los destinatarios a abrir una URL maliciosa alojada en Google Drive. Estos correos pueden contener un archivo comprimido en formato 7-Zip, archivos HTML o PDF adjuntos, que también incluyen enlaces maliciosos para descargar la carga útil de Poco RAT.

Recomendaciones:

La amenaza analizada puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Verificar cada uno de los indicadores de compromiso (IoC) adjuntos en el presente producto los cuales pueden ser implementados en sus sistemas de seguridad perimetral; por lo anterior, el equipo del Csirt Financiero recomienda validar que no se interrumpa la disponibilidad de la operación y/o prestación de sus servicios (hash md5, sha1 y sha256 son equivalentes).

- Implementar soluciones avanzadas de filtrado de correo electrónico para detectar y bloquear correos phishing.

- Realizar capacitaciones regulares a los empleados sobre cómo identificar correos electrónicos de phishing y la importancia de no hacer clic en enlaces desconocidos o descargar archivos de fuentes no confiables.

-06.png)