Ransomware MegaCortex

- Publicado: 07/05/2019

- Importancia: Alta

- Recursos afectados

Campaña de rescate se registro su primer indicio el 1 de mayo de 2019 en todo el mundo, incluyendo Italia, Estados Unidos, Irlanda y Francia.

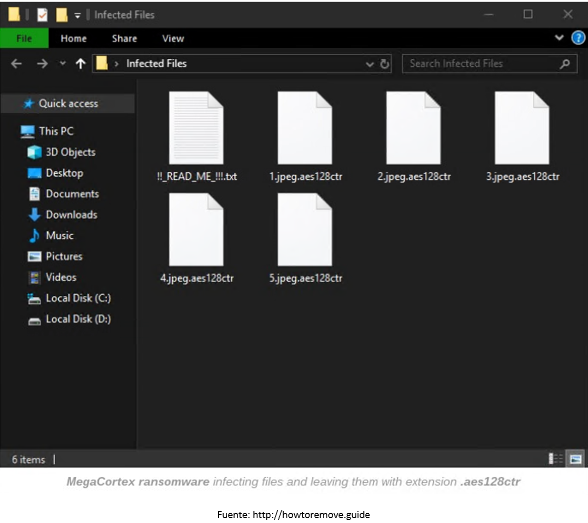

La metodología de infección de MegaCortex utiliza un proceso tanto manual como automatizado para infectar un mayor número de usuarios. Un atacante al utilizar credenciales de administrador robadas y ejecutar scripts de PowerShell ofuscado, que cubre un script de Cobalt Strike el cual abre un Shell inverso Meterpreter en la red de los usuarios, los archivos batch y los comandos ejecutados de forma remota se utilizan para ejecutar la última etapa del malware. Una vez activado, el malware cifra los archivos del usuario.

El comando de ataque se emite a través del controlador de dominio comprometido, usa WMI Instrumentación de Administración Windows, para enviar el malware al resto de usuario en la red que pueda alcanzar y luego ejecuta el archivo de forma remota a través de PsExec.

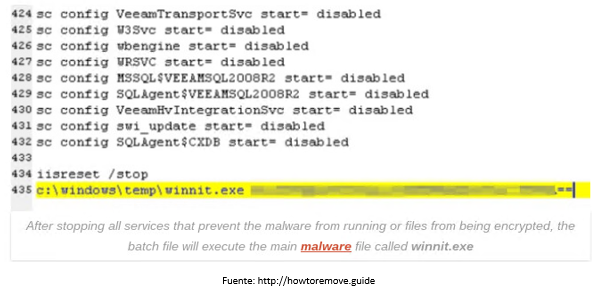

El malware mata 44 procesos, los cuales generan problemas en el sistema con objetivo de detener 189 servicios diferentes, adicional cambian el tipo e inicio para 194 servicios diferentes a estado deshabilitados. El siguiente paso es configurar el software de seguridad (AV) para deshabilitarlo.

El último paso ejecuta el winnit.exe, el cual se ejecuta una carga DLL con nombre de archivo alfanumérico de ocho dígitos que realiza el cifrado.

A continuación, aparecerá una nota de rescate en donde el atacante exige que e usuario infectado envíe un mensaje a una de las direcciones de correo electrónico proporcionadas y solicite el pago.

- Etiquetas

-06.png)