Nueva técnica de evasión Emotet

- Publicado: 26/04/2019

- Importancia: Alta

- Recursos afectados

La nueva técnica adoptada por Emotet permite el uso de dispositivos comprometidos como servidores C&C de proxy y redirige el tráfico al servidor que opera por parte de los atacantes. Engaña al software de seguridad para ocultar el tráfico de infección y evadir la detección.

El malware se utiliza para comprometer y recopila dispositivos vulnerables conectado, que podrían convertirse en recursos para otros fines maliciosos.

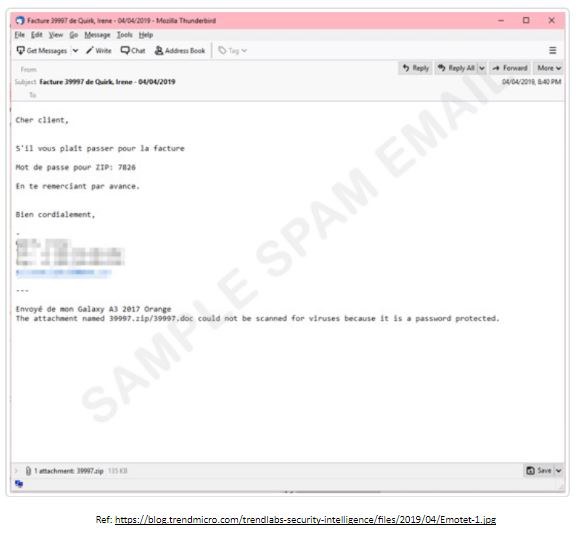

El método de propagación es por estilo de Spam, pero con la ayuda de troyanos Powload. El archivo adjunto es un ZIP que viene con contraseña, la cual se aloja en el cuerpo del correo electrónico. Si el usuario utiliza la contraseña, el archivo utiliza PowerShell para descargar un archivo ejecutable, el cual sería la carga útil de Emotet.

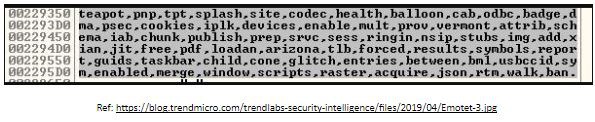

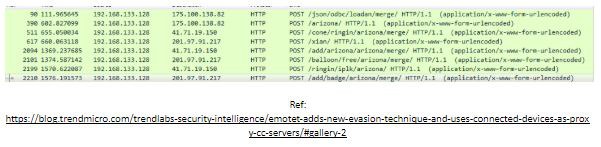

Las muestras más recientes muestran palabras aleatorias y un número aleatorio usado como ruta de directorio URI, estas palabras aleatorias en la ruta URI ayudan al malware a eludir la detección basada en la red. Una ruta URI vacía es una bandera roja, por lo que esta técnica ayuda a que el tráfico parezca más legítimo para las soluciones de seguridad.

Cambios de tráfico después de la infección.

Los datos en el cuerpo del mensaje HTTP POST también cambiaron, los atacantes no hicieron uso de la cabecera Cookie y cambiaron el método de petición HTTP a POST. Los datos siguen encriptados con una clave RSA y AES, y codificados en Base 64. Sin embargo, en lugar de ser almacenado en el valor Cookie, fue puesto en el cuerpo del mensaje HTTP POST.

Esta nueva campaña se identificó desde Marzo.

- Etiquetas

-06.png)