JasperLoader

- Publicado: 04/05/2019

- Importancia: Alta

- Recursos afectados

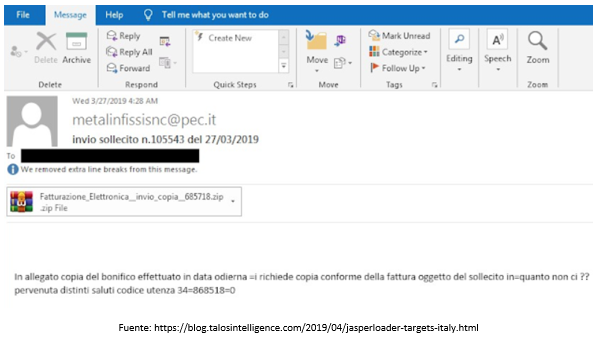

Los correos electrónicos contenían diferentes archivos adjuntos con temas de facturación y estaban dirigidos a usuarios de países específicos como Italia

La mayoría de archivos adjuntos eran de procedencia de Microsoft Word, el cual contenía macros maliciosas. Al ejecutarse las macros, ejecutaban un script PowerShell que comprobaba la configuración de idioma del sistema en el dispositivo, adicional descargaba tres archivos adicionales desde URL’s diferentes y después los ejecutaba.

Uno de los scripts utilizaba la petición GET, la cual se alojaba en el host del dispositivo infectado y se ejecutaba. El primer script ejecuta otro script de PowerShell con objetivo descargar, des-ofuscar y ejecutar un script final, el cual se usaba para lograr persistencia a través de los accesos directos de LNK en la carpeta Startup, generaba un ID único para el sistema y lo registraba en un servidor C&C.

Con base en lo anterior el dispositivo estaba listo para recibir comandos C&C, con el propósito de ejecutar Gootkit.

- Etiquetas

-06.png)