Campañas de malware que atacan objetivos asiáticos utilizando EternalBlue y Mimikatz

- Publicado: 19/04/2019

- Importancia: Alta

- Recursos afectados

Inicialmente se encontraron rastros de este malware en China que infecta las redes por medio de contraseñas débiles, técnica de acceso directo, fuerza bruta, códigos disponibles públicamente y herramientas de administración de Windows. Sin embargo, en Japón se encontró que utilizaba el exploit que afecta EternalBlue (Falla de seguridad relacionada con la forma en que un servidor Windows SMB1.0 maneja ciertas solicitudes, un atacante podría ejecutar código malicioso en el dispositivo) y abuso de PowerShell para ingresar al sistema y evadir la detección.

Ref: https://blog.trendmicro.com/trendlabs-security-intelligence/miner-malware-spreads-beyond-china-uses-multiple-propagation-methods-including-eternalblue-powershell-abuse/

Las técnicas de propagación que utiliza son HackTool.Win32.Impacket.AI (obtiene acceso remoto a otras máquinas), hash pass (en el que se autentica a los servidores remotos utilizando la contraseña hash del usuario). Una vez una máquina se infecta a través de uno de los métodos anteriormente nombrados, adquiere la dirección MAC y recopila información sobre los productos de antivirus. Luego descarga otro script de PowerShell (Trojan.PS1.PCASTLE.B) El PowerShell descargado es un dropper, responsable de descargar y ejecutar los componentes del malware, la mayoría de los cuales son copias de sí mismo.

También se detectó un Troyano (TrojanSpy.Win32.BEAHNY.THCACAI ) descartado que hace una copia de sí mismo pero en un tamaño más grande que probablemente evade los entornos aislados y recopila información del sistema desde el host: Nombre de la computadora, GUID de la máquina, dirección MAC, versión del sistema operativo, información de memoria de gráficos, hora del sistema.

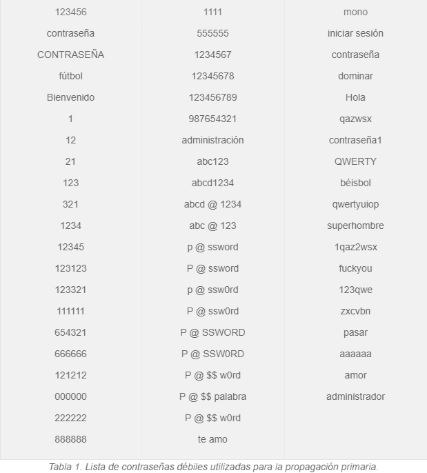

Otro componente que se encuentra es un ejecutable binario que tiene la capacidad de propagar el malware también es capaz de pasar los ataques de hash eliminando y ejecutando una implementación de PowerShell de Mimikatz (es un módulo de Meterpreter más potentes porque puede hacer un volcado de memoria de las contraseñas de los equipos de los usuarios Trojan.PS1.MIMIKATZ.ADW ). Además, el malware intenta usar contraseñas débiles de SQL, ejecutando comandos Shell, el componente explora los bloques de IP.

El último componente es un ejecutable que se descarga y ejecuta. PowerShell también implementa la carga útil del malware, un minero de Monero, pero no se almacena en un archivo. En su lugar, se inyecta en su propio proceso de PowerShell con otro código disponible públicamente (Invoke-ReflectivePEInjection). Después de la instalación, el malware informa su estado al servidor de C&C.

- Etiquetas

-06.png)