Campaña que distribuye el malware Raccoon Stealer

- Publicado: 26/10/2019

- Importancia: Media

- Recursos afectados

Raccoon Stealer se ha visto que ha sido utilizado bajo la modalidad de Malware como Servicio, lo que hace que este código malicioso pueda ser manipulado fácilmente por los ciberdelincuentes o incluso por actores de amenaza con pocos conocimientos informáticos. Además, a este malware se le atribuye la capacidad de extracción de grandes cantidades de datos sensibles, entre los que se encuentran: billeteras de criptodivisas, información de los navegadores web, credenciales de correo electrónico, información del sistema operativo y cookies.

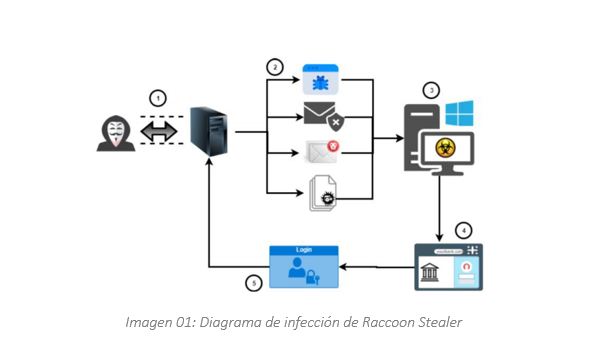

Su proceso de distribución e infección no es alejado al de otras campañas, adelante mostramos loa secuencia de pasos de acuerdo a las investigaciones realizadas.

- El ciberdelincuente se conecta al servidor C&C con el fin de distribuir Raccoon Stealer.

- El ciberdelincuente distribuye mediante diferentes métodos a Raccoon Stealer [phishing, spam, URL maliciosas, documentos con macros, etc.].

- La víctima es infectada con Raccoon Stealer.

- La víctima [sin conocimiento] ingresa a sitios web donde realiza login desde la máquina infectada.

- Raccoon Stealer captura credenciales de acceso y se las remite al ciberdelincuente, sin ser detectado.

Este es un breve resumen realizado por el equipo del CSIRT, para conocer el análisis, correlación, estrategias de mitigación y seguimiento a la alerta, sea miembro del CSIRT Financiero y contáctenos a través del correo [email protected].

- Etiquetas

-06.png)