NUEVA ACTIVIDAD MALICIOSA DEL LOADER CONOCIDO COMO GULOADER

09/04/2024

Descripción:

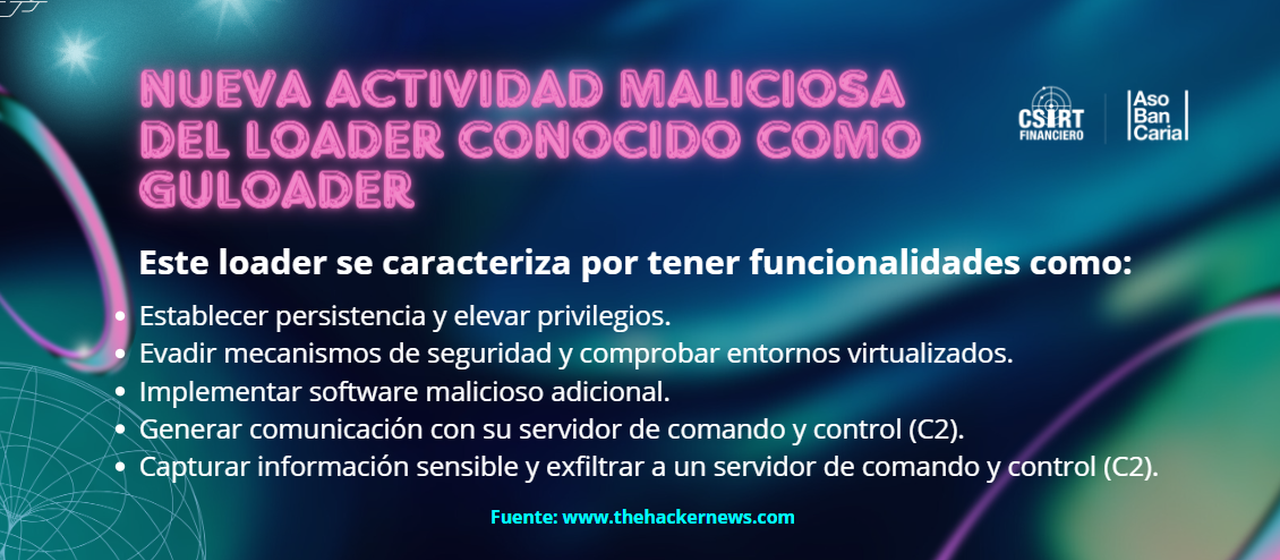

El equipo del Csirt Financiero, a través de monitoreo a diferentes fuentes de información, observó una nueva actividad maliciosa relaciona con el loader denominado GuLoader, también conocido como CloudEyE, el cual ha estado en constante desarrollo y ha experimentado cambios en su cadena de infección, dificultando su análisis y detección.

En su reciente campaña se ha identificado cambios de mejora en sus técnicas de ofuscación haciendo uso de la manipulación de Vectored Exception Handling (VEH), que dificulta el seguimiento del código malicioso revelando el uso de excepciones como EXCEPTION_PRIV_INSTRUCTION y EXCEPTION_ILLEGAL_INSTRUCTION, complicando aún más su análisis donde incluye:

- La revisión del código Shell inicial y el proceso de descompresión.

- La identificación del punto de entrada del código Shell descifrado.

- La discusión de las actualizaciones del VEH que confunden el flujo de control, y proporcionar una metodología para parchear el VEH.

Vector de infección:

Dentro de su vector de infección GuLoader es distribuido por campañas de tipo phishing donde adjuntan archivos ZIP o enlaces maliciosos que contienen archivo Visual Basic Script (VBScript), con el fin de engañar a sus víctimas para que descarguen y ejecuten el loader y lograr el proceso de infección en el equipo.

Recomendaciones:

GuLoader puede ser mitigada o detectada en su infraestructura tecnológica aplicando las siguientes recomendaciones:

- Limitar los privilegios de los usuarios y empleados a niveles mínimos necesarios. Esto reduce la superficie de ataque y la capacidad de GULOADER para propagarse lateralmente en la red.

- Realizar análisis regular de logs y monitoreo de tráfico para identificar patrones de comportamiento sospechosos. Esto puede ayudar a detectar actividades asociadas con GuLoader.

- Realizar pruebas de intrusión y evaluaciones de seguridad regulares en su entorno para identificar posibles vulnerabilidades y áreas de mejora en la detección y respuesta a amenazas.

Leer noticia: https://thehackernews.com/2023/12/researchers-unveal-guloader-malwares.html

-06.png)